Şeful echipei de HACKERI d la NSA, SFAT important despre cum să îţi PROTEJEZI computerul

- Alexandra Iancu

- 4 martie 2016, 10:13

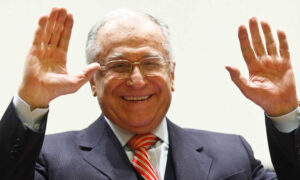

Poate cel mai temut hacker din SUA, Rob Joyce, şeful echipei de hackeri a Agenţiei Naţionale americane pentru Securitate (National Security Agency - NSA), a explicat ce măsuri trebuie să ia utilizatorii de computere pentru a se feri de atacuri cibernetice, informeazăAgerpres.

Rob Joyce a făcut aceste precizări în cadrul primei ediţii a conferinţei de securitate cibernetică Usenix Enigma, desfăşurată în perioada 25-27 ianuarie la San Francisco, arată un material publicat de site-ul wired.com.

Rob Joyce este şeful grupului operaţional Tailored Access Operations (TAO), echipa de hackeri de care dispune NSA şi care trebuie să spargă sistemele informatice ale adversarilor Washingtonului şi, ocazional, notează wired.com. şi pe cele ale aliaţilor SUA. Joyce lucrează în cadrul NSA de peste 25 de ani şi a devenit şeful TAO din aprilie 2013, cu doar câteva săptămâni înainte de celebrul scandal declanşat de Edward Snowden şi de scurgerea de informaţii clasificate spre publicaţii precum The Guardian şi Washington Post.

Joyce a recunoscut că este puţin bizar ca un hacker să fie poftit să susţină o conferinţă despre metodele pe care le foloseşte pentru a sparge sistemele informatice. Grupul operaţional TAO era o divizie secretă a NSA. Existenţa sa, doar bănuită, a fost confirmată de documentele publicate de Snowden. Joyce s-a ferit însă să facă referiri la operaţiunile desfăşurate de TAO şi, în schimb, a expus un mic compendiu cu privire la cele mai bune măsuri ce pot fi luate pentru securizarea informaţiilor digitale.

Conform şefului hackerilor din cadrul NSA, ţinta predilectă a piraţilor informatici nu sunt VIP-urile unei organizaţii (conducerea respectivei organizaţii), ci tocmai administratorii reţelei informatice şi alte persoane din cadrul organizaţiei care au privilegii de acces la reţea. Cu alte cuvinte, hackerii NSA îi vânează direct pe administratorii de sistem ai unei organizaţii pentru a-şi asigura accesul complet şi cât mai discret asupra conţinutului online.

De asemenea, hackerii NSA caută parole hardcoded în software sau transmise în clar - în special în cadrul protocoalelor de securitate mai vechi - care odată sparte deschid accesul pe orizontală printr-o reţea informatică. Nicio vulnerabilitate informatică nu este prea puţin semnificativă pentru a fi exploatată de hackerii NSA.

"Să nu vă închipuiţi că un anumit crack este prea mic pentru a fi remarcat sau prea nesemnificativ pentru a fi exploatat", a avertizat el. Dacă operezi un test de penetrare a propriei reţele şi rezultatele indică, spre exemplu, că 97% dintre barierele de securitate rezistă, dar, aparent, cele mai neînsemnate 3% pot fi penetrate, atunci acestea pot constitui vulnerabilităţile care să compromită întregul sistem de securitate. Hackerii NSA şi cei care lucrează pentru alte state caută în permanenţă să infiltreze astfel de puncte de vulnerabilitate aparent insignifiante. Chiar şi crack-urile temporare - vulnerabilităţi ale unui sistem care pot persista pentru doar câteva ore sau zile - pot fi exploatate de hackerii care, odată pătrunşi în sistem, rămân acolo chiar şi după îndepărtarea acestor vulnerabilităţi.

Spre exemplu, dacă o anumită aplicaţie din reţea nu funcţionează cum ar trebui, iar compania care a construit sistemul informatic îţi solicită să-l laşi accesibil la sfârşit de săptămână pentru ca experţii săi în IT să poată remedia problema, o astfel de situaţie reprezintă o invitaţie pentru hackerii care oricum testează permanent permeabilitatea sistemelor informatice pe care încearcă să le infiltreze.

Există şi alte vulnerabilităţi exploatate cu predilecţie de către hackeri. Spre exemplu, dispozitivele sau gadgeturile personale introduse de angajaţi într-o agenţie, companie sau departament guvernamental şi pe care le conectează la reţeaua de la locul de muncă. Dacă pe aceste dispozitive mobile sunt instalate şi jocuri online, cu atât mai bine.

Alte vulnerabilităţi la care ne-am aştepta mai puţin sunt reprezentate de sistemele de încălzire şi de aclimatizare ale clădirii, sau de alte sisteme care ţin de infrastructură ce pot deschide portiţe pentru hackeri.

Rob Joyce nu s-a referit însă şi la alte modalităţi prin care hackerii NSA pot penetra sistemele informatice, aşa cum este tehnica de injectare de cod Quantum, care i-a permis agenţiei americane să spargă sistemele de securitate ale companiei belgiene de telecomunicaţii Belgacom, mai notează wired.com.

În general, a subliniat Joyce, piraţii informatici nu au probleme foarte mari în accesarea unei anumite reţele de interes pentru ei pentru că îşi dedică suficient timp acestui lucru şi ajung să cunoască respectiva reţea chiar mai bine decât persoanele autorizate să opereze respectiva reţea.

"Noi alocăm suficient timp pentru a ajunge să cunoaştem o reţea mai bine (chiar) decât cei care au construit-o şi decât cei angajaţi să-i asigure securitatea. Ei ştiu ce au vrut să facă într-o reţea, pe când noi cunoaştem exact ce au reuşit să facă. Există o diferenţă subtilă. Aţi fi surprinşi să aflaţi ce diferenţe pot exista între lucrurile care chiar funcţionează într-o reţea şi lucrurile despre care voi credeţi că funcţionează într-o reţea", a susţinut el.

În continuare, Joyce a oferit o serie de sfaturi pentru cei care doresc să le îngreuneze viaţa hackerilor, fie ei guvernamentali, angajaţi de companii sau corporaţii sau independenţi. În primul rând, trebuie limitate privilegiile de acces la reţea pentru sistemele importante doar la persoanele care chiar trebuie să le acceseze. De asemenea, reţelele şi datele importante trebuie segmentate pentru a fi mai greu accesate în totalitatea lor. Sistemele trebuie să primească patch-uri de securitate în mod regulat şi trebuie să se renunţe la parolele hardcoded (scrise în codul aplicaţiei care solicită autentificarea) şi la protocoalele de bază care transmit parola în clar în reţea.

Un veritabil coşmar pentru hackeri este un dispozitiv de tipul 'out-of-band network tap' - dispozitiv care monitorizează activitatea pe reţea şi produce documente (logs) care înregistrează orice activitate suspectă sau orice anomalie din reţea - desigur însă că un astfel de sistem de securitate are nevoie de nişte administratori de sistem care să şi citească cu atenţie log-urile generate, pentru a identifica orice mişcare suspectă.

Contrar părerii împărtăşite de mulţi, NSA sau alt atacator de tip APT (Advanced Persistent Threat - un set de procese de hacking ascunse şi continue) nu se bazează prea mult pe aşa-numitele "zero-day exploits" - breşe de securitate ale unui software abia lansat, de care producătorul respectivului software nu este încă conştient şi care pot fi exploatate deseori de hackeri înainte să fie acoperite de patch-uri ulterioare.

"Orice reţea mare poate fi penetrată cu răbdare şi concentrare, chiar şi fără a profita de breşe de tipul 'zero-day exploits'. Există foarte multe abordări posibile care sunt mai uşoare, mai puţin riscante şi de multe ori mai productive decât apelul la breşele de tipul 'zero-day exploits'", a mai susţinut el, adăugând că din această categorie fac parte şi vulnerabilităţile cunoscute pentru care există patch-uri de securitate, dar care nu au fost încă instalate de către administratorii reţelei.